Risiko- og sårbarhetsanalyse (ROS) 2025

Finanssektorens bruk av informasjons- og kommunikasjonsteknologi (IKT).

I korte trekk

|

|

Det digitale trusselbildet er høyt og påvirkes av geopolitiske endringer |

|---|---|

|

|

Den finansielle infrastrukturen i Norge er robust, sikker og effektiv |

|

|

God beredskap er avgjørende for å håndtere alvorlige hendelser |

|

|

Samlede tap ved svindel fortsetter å øke |

|

|

De mest sentrale sårbarhetene i finanssektoren er knyttet til foretakenes forsvarsverk mot digital kriminalitet, styringsmodell for IKT-virksomheten og mangelfull leverandørstyring |

1. Oppsummering

Finanstilsynets vurdering er at den finansielle infrastrukturen i Norge er robust, sikker og effektiv. Beredskapen er god, men må kontinuerlig utvikles i takt med endringer i trusselbildet. Finansielle tjenester forutsetter også stabilitet i annen infrastruktur som kraftforsyning og elektronisk kommunikasjon. Digital robusthet og motstandsdyktighet i finanssektoren er viktig for tilliten til det finansielle systemet. Alvorlig svikt i IKT-systemer kan true den finansielle stabiliteten og påvirke samfunnssikkerheten, uavhengig av om svikten er forårsaket av kriminell eller statlig aktivitet eller operasjonelle avvik.

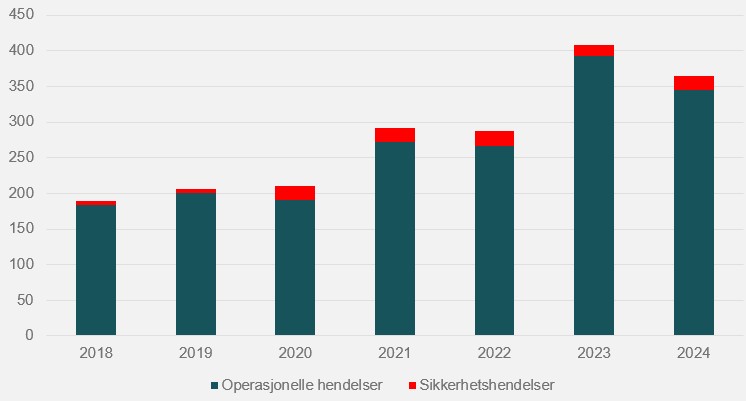

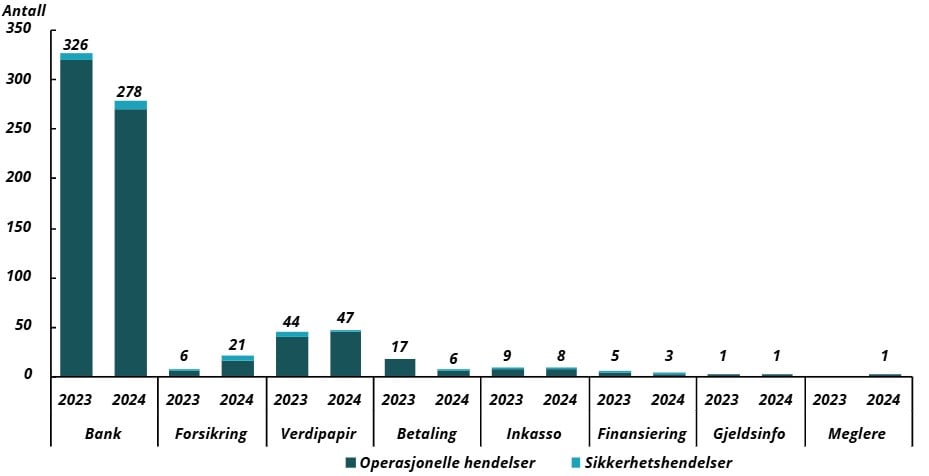

I 2024 var det ingen IKT-hendelser med konsekvenser for finansiell stabilitet, og det ble rapportert færre alvorlige hendelser enn i 2023. Samtidig var det enkelte hendelser som kunne ført til betydelige forstyrrelser dersom de ikke hadde blitt løst raskt. Noen hendelser fikk stor oppmerksomhet i media, blant annet hendelser som medførte feil på kunders banksaldo. Foretakenes driftsstabilitet og tilgjengeligheten til betalingstjenester og andre kunderettede tjenester vurderes til å være om lag på linje med de tre foregående årene og anses som tilfredsstillende.

Det digitale trusselnivået er høyt, og det er i kontinuerlig endring. Trusselbildet og geopolitiske endringer gjør sikkerhets- og beredskapsarbeidet til foretakene både viktigere og mer utfordrende enn tidligere. Dette tilsier at det må iverksettes nye og skjerpede tiltak som må ta høyde for scenarioer som for få år siden virket utenkelige. Kriminelle aktører utvikler nye metoder, samhandler på nye måter og tar i bruk ny teknologi. Stater som Russland, Kina, Nord-Korea og Iran utgjør også en digital trussel med betydelig kapasitet. Endringene i det geopolitiske landskapet reiser spørsmål om konsentrasjonsrisiko og avhengigheter til et fåtall leverandører fra samme region, både for det enkelte foretak og for finanssektoren samlet.

Det enkelte foretak i finanssektoren har et selvstendig ansvar for å sikre egne systemer mot tilsiktede og utilsiktede hendelser. Dette gjelder selv om hele eller deler av foretakets IKT-virksomhet er utkontraktert.

God beredskap i det enkelte foretak og i finanssektoren samlet er avgjørende for evnen til å håndtere alvorlige hendelser slik at konsekvensene for brukere, det finansielle systemet og samfunnet blir minst mulig. Robuste beredskapsløsninger og en solid organisering av beredskapsarbeidet er en forutsetning for dette, og må kontinuerlig utvikles. Arbeidet må skje hos foretakene selv, i samarbeid med foretakenes leverandører og gjennom samarbeid både innad i næringen og med myndighetene.

Tilsynsvirksomheten i 2024 avdekket svakheter og sårbarheter i foretakenes oppfølging av IKT-virksomheten. Komplekse leverandørkjeder, med flere leverandører og underleverandører i verdikjeden, øker faren for verdikjedeangrep og operasjonelle hendelser. Finanstilsynet påpekte ved flere tilsyn svakheter ved leverandøroppfølgingen, inkludert der IKT-virksomhet er utkontraktert til konsernselskap eller allianser, mangelfulle rutiner for styring med og kontroll av leverandørtilganger og manglende oppfølging av hendelser hos leverandører. Videre ble det avdekket at flere foretak ikke hadde gjennomført analyser av konsekvensene for virksomheten og derfor manglet forretningsmessige prioriteringer og vurdering av risikotoleranse i sine beredskapsplaner. Det ble også ved flere tilsyn påpekt mangelfull intern rapportering knyttet til IKT-virksomheten og IKT-risiko samt mangler i foretakenes prosesser for endringshåndtering.

Foretak og leverandører har overfor Finanstilsynet pekt på flere sentrale risiko- og sårbarhetsforhold knyttet til IKT-virksomheten. Blant annet framheves risikoen knyttet til svindel, særlig ved hjelp av sosial manipulering og ID-tyveri, og faren for cyberangrep og andre ondsinnede angrep. Risiko knyttet til geopolitiske endringer har fått klart økt oppmerksomhet. Foretakene peker også på risiko knyttet til behov for endringer som følge av nye regelverk, og lengre og mer komplekse leverandørkjeder.

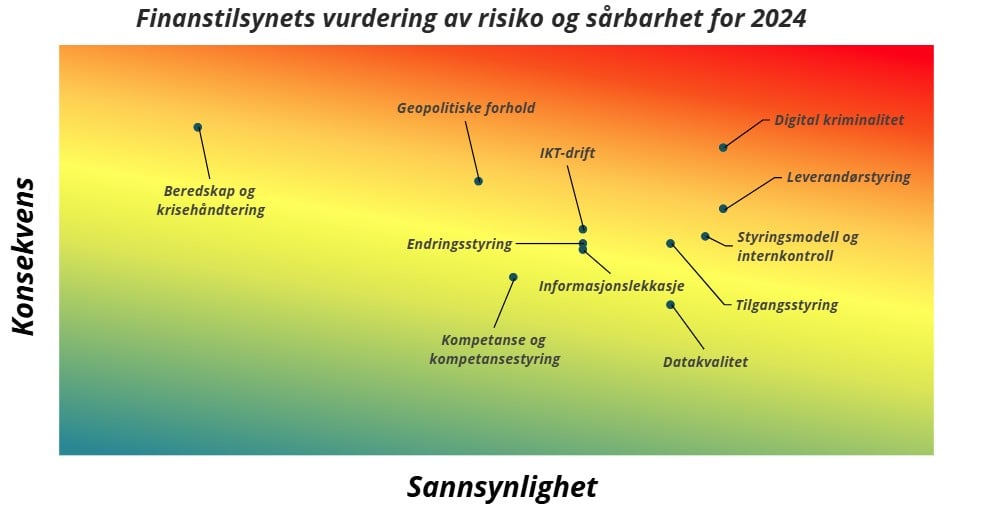

Finanstilsynet anser sårbarheter knyttet til foretakenes forsvarsverk mot digital kriminalitet som den mest sentrale risikoen ved foretakenes bruk av IKT, der den samlede risikoen anses å fortsatt være høy og noe økende fra 2023. Sårbarheter knyttet til tilgangsstyring, styringsmodell og internkontroll samt leverandørstyring er også sentrale risikoer. Stor avhengighet til sentrale leverandører utenfor Europa krever også økt oppmerksomhet i foretak og hos tilsynsmyndigheter.

Tap som følge av svindel fortsetter å øke og utgjorde i sum 1 227 mill. kroner i 2024, en økning på 32 prosent fra 2023. Gjennom sine systemer og kontroller forhindrer foretakene samtidig et økende antall svindeltransaksjoner. Økningen i svindelaktiviteten tilsier at foretakene fortsatt må legge ned betydelig innsats i antisvindelarbeidet.

Nytt IKT-sikkerhetsregelverk, forordning om digital operasjonell motstandsdyktighet i finanssektoren (DORA), forventes å tre i kraft i løpet av 2025. Hensikten med regelverket er å styrke den operasjonelle motstandsdyktigheten og fremme robusthet, finansiell stabilitet, trygghet for kundene og ivaretakelse av kritiske samfunnsfunksjoner. DORA bygger på de samme prinsippene som gjeldende regelverk, men medfører mer omfattende og strengere krav. Videre stiller DORA en rekke krav til foretakets styre og ledelse knyttet til etablering av rammeverk for styring og kontroll med IKT-virksomheten, herunder IKT-risiko.

Finanstilsynet vil i 2025 føre tilsyn med viktige områder som foretakenes arbeid med å styrke forsvarsverket mot cyberangrep og forhindre uønskede hendelser, beredskap for håndtering av alvorlige situasjoner, bruk og oppfølging av leverandører, samt ledelsens styring med og kontroll av IKT-virksomheten og IKT-risiko.

2. Trusselbildet

2.1 Geopolitiske endringer

Endringene i det geopolitiske landskapet som ses nå, medfører at foretakene, men også myndighetene, må vurdere hvordan dette påvirker trusselbildet, om det gir opphav til ny eller endret risiko, og om det er behov for tiltak. Foretakene må vurdere hvordan endringene påvirker egen virksomhet. De må blant annet vurdere konsentrasjonsrisiko og avhengigheter til et fåtall leverandører fra samme region og ta stilling til sin risikoeksponering knyttet til bruk av skytjenester og risikoen manglende europeiske alternativer utgjør. Dette kan føre til behov for å vurdere tilpasninger for å redusere risikoen, som for eksempel reetablering av OnPrem-løsninger1), som vil bety økte kostnader for foretakene. Endringene kan også skape usikkerhet for foretakene omkring oppbevaring av data, herunder om data kan overføres til land utenfor EØS. Dette inkluderer personopplysninger.

2.2 Det digitale trusselbildet

Trusselen mot den finansielle sektoren er fortsatt høy og får stor oppmerksomhet i næringen. Trusselaktører tilpasser seg stadig foretakenes forsvarstiltak hvor de prøver å utnytte nye sårbarheter i verdikjeden og ved å ta i bruk ny teknologi. Økt digitalisering gir samtidig trusselaktører en større angrepsflate. Sikkerhetshull som utnyttes, kan blant annet medføre informasjonslekkasje og/eller uautoriserte endringer i foretakenes systemer og infrastruktur.

Trusselen mot kritisk infrastruktur, inkludert det finansielle systemet, har økt som følge av endrede geopolitiske spenninger. Foretakene må vurdere hvordan det endrede trusselbildet påvirker deres virksomhet og tjenesteyting, hvilke konsekvenser det gir for IKT-risikoen, og om det er behov for tiltak.

Nasjonal sikkerhetsmyndighet (NSM), Etterretningstjenesten (E-tjenesten) og Politiets sikkerhetstjeneste (PST) viser alle til en betydelig trussel fra statlige aktører. PST forventer at norske virksomheter vil rammes av cyberangrep fra land som Russland, Kina, Nord-Korea og Iran. NSM peker videre på at den sikkerhetspolitiske situasjonen tilsier at det må iverksettes nye og skjerpede tiltak som må ta høyde for scenarioer som for få år siden virket utenkelige. Det understøtter Finanstilsynets merknader til foretakene om at verstefallscenarioer må legges til grunn for beredskapstestingen.

Nordic Financial CERT (NFCERT) peker i sin årlige trusselvurdering for finansiell sektor på at den samlede cybertrusselen mot finanssektoren har stabilisert seg på et høyt nivå. Det geopolitiske landskapet utpekes som den mest sannsynlige driveren for vesentlige endringer i trusselbildet. Som i 2024 representerer organiserte kriminelle grupper den mest sannsynlige trusselen. NFCERT peker også på at statlige aktører sannsynligvis vil samarbeide med organiserte kriminelle, og det kan gjøre det utfordrende å identifisere om angriperen er statlig eller organisert kriminell.

Komplekse leverandørkjeder, med flere leverandører og underleverandører i verdikjeden, gjør foretak sårbare for verdikjedeangrep og operasjonelle hendelser i flere ledd. Sommeren 2024 rammet en feil i programvareoppdatering i selskapet Crowdstrike flere sektorer globalt. Selv om hendelsen i relativt liten grad rammet norske foretak, tydeliggjorde den sårbarheten i lange, komplekse leverandørkjeder. Samtidig er det en høy konsentrasjon i bruken av enkelte leverandører til den norske finansnæringen, noe som gjør at konsekvensene ved hendelser som rammer det finansielle systemet kan forsterkes.

I 2024 ble det rapportert om hendelser der ansatte fikk spørsmål om foretakets IKT-systemer, for eksempel gjennom LinkedIn, og ble utsatt for spear phishing2)-forsøk. Ettersom foretakenes digitale forsvarsverk stadig styrkes, vil trusselaktører i økende grad kunne prøve å få tilgang ved å bygge relasjoner med enkeltpersoner i virksomheten. Innsidetrusselen i finansbransjen vurderes å være vedvarende, og det er innsideren med egne økonomiske motiver som utgjør den mest sannsynlige trusselen. Politiets trusselvurdering 2025 peker på at ansatte i bank og finans vil være særlig utsatt for bestikkelser, press eller trusler fra kriminelle aktører som har vilje og evne til å benytte seg av personer i nøkkelposisjoner til å gjennomføre kriminelle handlinger. De vurderes som særlig attraktive mål fordi bankene er blitt bedre på cybersikkerhet, og bruk av innsidere tilslører de kriminelles kobling til den kriminelle handlingen. Trusselvurderingen omtaler at flere bankansatte i Norge er under etterforskning, mistenkt for å ha gitt lån på uriktig grunnlag, lekket sensitiv kundeinformasjon og misbrukt tilganger til bankenes systemer.

|

Sikkerhetshendelser i foretakenes, eller leverandørenes, IKT-systemer kan få alvorlige konsekvenser for rammede foretak. I takt med at sikkerhetsmekanismer hos foretakene og deres leverandører forbedres, kan trusselaktører i større grad benytte innsidere som en vei inn i IKT-systemene. Til tross for høy oppmerksomhet og styrkede forsvarsverk i foretakene mener Finanstilsynet at den teknologiske og geopolitiske utviklingen krever en fortsatt høy forebyggende innsats. Trusselen mot de finansielle verdikjedene er stor og kan ramme bredt. På grunn av høy konsentrasjon i bruken av enkelte leverandører vurderer Finanstilsynet at hendelser hos foretakenes leverandører kan få alvorlige konsekvenser for den finansielle infrastrukturen. |

2.3 Tiltak i foretakene for å styrke den digitale motstandsdyktigheten

Det enkelte foretak i finanssektoren har et selvstendig ansvar for å sikre egne systemer mot tilsiktede og utilsiktede hendelser. Dette gjelder selv om hele eller deler av foretakets IKT-virksomhet er utkontraktert.

Ansvaret til styret og ledelsen

Styret og ledelsen i finansforetakene har ansvaret for å møte de stadig økende IKT-truslene som sektoren står overfor. Ledelsen må kontinuerlig søke oppdatert kunnskap om IKT-risikobildet for å kunne informere og rådgi styret på en forsvarlig måte. Det er også avgjørende for foretaket å være proaktivt når det gjelder å implementere robuste cybersikkerhetstiltak for å styrke forsvarsmekanismene mot potensielle angrep og etablere gode beredskapsplaner for å redusere konsekvensene ved hendelser.

Forordning om digital operasjonell motstandsdyktighet i finanssektoren (DORA) har som hensikt å styrke motstandsdyktigheten i og robustheten til foretak i finanssektoren, og ventes å tre i kraft i løpet av 2025. DORA stiller en rekke krav til foretakets styre og ledelse knyttet til etablering av rammeverk for styring og kontroll med IKT-virksomheten og styring av IKT-risiko. Blant annet skal de til enhver tid ha tilstrekkelig kunnskap til å kunne forstå og vurdere foretakets IKT-risiko og dens innvirkning på foretakets drift.

Forståelse av risikobildet

Styret og ledelsen må sikre at foretaket til enhver tid har oppdatert kunnskap om og forståelse av IKT-risikobildet. Dette innebærer at foretaket må etablere prosesser for å kontinuerlig innhente informasjon om aktuelle trusler og sårbarheter som kan påvirke foretakets IKT-virksomhet, også der virksomheten er utkontraktert. Det må blant annet holde seg oppdatert på utviklingen innen cyberangrep, skadelig programvare, phishing-metoder og bruk av ny teknologi. Foretaket må også være kjent med regulatoriske krav og bransjestandarder som gjelder for cybersikkerhet og databeskyttelse i finanssektoren. Samarbeid med sikkerhetsorganisasjoner og andre finansforetak kan gi nyttig innsikt i forbedringstiltak for IKT-forsvaret og gjøre finansforetaket bedre forberedt på eventuelle trusler.

Tiltak for å styrke forsvaret mot IKT-trusler

For å styrke forsvaret mot gjeldende IKT-risikoer bør finansforetakene gjennomføre både teknologiske og organisatoriske tiltak. Sikkerhetsløsningene må gi kontinuerlig overvåkning av IKT-infrastrukturen og beskytte den mot cyberangrep. Brannmurer, autentiseringsløsninger, systemer for inntrengingsdeteksjon og antivirusprogrammer må jevnlig oppdateres for å håndtere nye trusler. Produksjonssystemene må oppdateres med nye, kontrollerte og godkjente versjoner og sikkerhetsoppdateringer. Et viktig proaktivt tiltak er å etablere strenge tilgangskontroller og autentiseringsmekanismer som sikrer at bare autorisert personell har tilgang til sensitive data og systemer.

Økt opplæring og bevisstgjøring blant ansatte om sikkerhetsprosedyrer og trusler som phishing og sosial manipulering er avgjørende for å kunne redusere risikoen for menneskelige feil. I tillegg må foretaket sikre at beredskapsplaner basert på konsekvensanalyser av virksomheten (Business Impact Analysis, BIA) utvikles og testes, med tanke på å sikre rask respons og gjenoppretting ved eventuelle sikkerhetsbrudd. Oppdatert kunnskap om IKT-trusselbildet og følge beste praksis for cybersikkerhet vil redusere sannsynligheten for at ondsinnede cyberangrep får alvorlige konsekvenser for foretaket.

2.4 Samarbeid om trusler og sikkerhet gir bedre risikoforståelse

Samarbeid innen sikkerhetsområdet på ulike arenaer gir bedre risikoforståelse. Slikt samarbeid er viktig for å styrke forsvaret mot digital kriminalitet både for det enkelte foretak og for samfunnet som helhet, enten dette skjer gjennom samarbeid mellom myndigheter nasjonalt og internasjonalt, mellom myndigheter og foretak eller foretakene imellom. Samarbeid med leverandører er også viktig.

DORA har bestemmelser om samarbeid og informasjonsutveksling mellom foretakene for å øke bevisstheten om cybertrusler og bidra til å forbedre foretakenes digitale operasjonelle motstandsdyktighet. Samarbeidet nordiske finansielle foretak har etablert gjennom Nordic Financial CERT (NFCERT) er i henhold til bestemmelsene i DORA. Samarbeidet har bidratt til å heve foretakenes kunnskap om det aktuelle trussel- og risikobildet, og styrket arbeidet for å øke motstandsdyktigheten mot cyberangrep og evnen til å reagere raskt og effektivt på cybersikkerhetstrusler og nettkriminalitet. Trusselrapportene som utarbeides, er nyttige verktøy for sikkerhetsarbeidet i foretakene.

Manglende deltagelse i samarbeid kan medføre at foretak vil være dårligere rustet til å håndtere digitale trusler og uønskede hendelser.

DORA har også bestemmelser om tverrsektorielt samarbeid mellom myndigheter og mellom land. De europeiske finanstilsynsmyndighetene har etablert et rammeverk for koordinering mellom landene ved systemiske cyberhendelser (EU-SCICF). Formålet er å fremme rask kommunikasjon og koordinering mellom tilsynsmyndigheter og andre relevante myndigheter for å forhindre systemsvikt dersom en alvorlig hendelse oppstår. EU-SCICF er operativ for krisemodus, og det arbeides med å utvikle rammeverket til å også omfatte samhandling om forståelse av cyberrisiko, trender og utvikling av trusselbildet og om øvelser. EU-SCICFs første øvelse ble gjennomført i april 2025. Finanstilsynet er Norges kontaktpunkt.

Finanstilsynet og Norges Bank deltar også i Det europeiske systemrisikorådets (ESRB)3) arbeidsgruppe (ESCG) for kartlegging av systemisk cyberrisiko og hvordan en cyberhendelse kan utløse en systemisk krise.

Gjennom 2024 har Norges Bank og Finanstilsynet utarbeidet et rammeverk og prosess for vurdering av systemisk IKT-risiko, og hvordan systemiske IKT-hendelser kan true finansiell stabilitet. Også representanter fra næringen har deltatt i arbeidet. I arbeidet er anbefalinger og bruk av definisjoner fra blant annet ESRB tatt med i vurderingene. Rammeverket vil i 2025 bli benyttet i en pilot hvor et fåtall scenarioer vil bli vurdert.

Norges Bank og Finanstilsynet etablerte i 2021 et rammeverk for trusselbasert penetrasjonstesting av cybersikkerhet i finansiell sektor (TIBER-NO)4) og i den sammenheng også TIBER-NO-forumet5). Rammeverket gir retningslinjer for testing av finansielle foretaks evne til å oppdage, beskytte seg mot og håndtere avanserte cyberangrep og skal bidra til økt motstandsdyktighet mot slike angrep. Fire virksomheter har gjennomført testing etter TIBER-NO. Testene viste at sikkerheten i disse syntes god. TIBER-NO-forumet er en nyttig samhandlingsarena for slik testing og arbeidet med IKT-sikkerhet for deltakende foretak. Testingen bidrar til å heve nivået på sikkerhetsarbeidet og gir realistisk øving på å styrke beredskapsarbeidet. Med DORA innføres det krav om trusselbasert penetrasjonstesting (TLPT) for kritiske eller viktige funksjoner hos foretakene, og det stilles en rekke krav til gjennomføringen av testene. TIBER-rammeverket kan benyttes ved TLPT-testing etter DORA.

Både Finanstilsynet og flere foretak i finanssektoren deltar som partnere i Nasjonalt cybersikkerhetssenter (NCSC), en arena for nasjonalt og internasjonalt samarbeid innen identifisering (deteksjon), håndtering, analyse og rådgivning knyttet til digital sikkerhet. NCSC er etablert av Nasjonal sikkerhetsmyndighet (NSM) for å styrke Norges motstandsdyktighet og beredskap på det digitale feltet. Deltakelsen gir foretakene og Finanstilsynet tilgang til oppdatert kunnskap om risikobildet på cybersikkerhetsområdet samt mulighet for å samhandle med andre aktører for å håndtere cybertrusler og -angrep.

For å møte cybertrusselen og bidra til å sette foretakene bedre i stand til å etterleve et stadig mer komplekst og detaljert regelverk på IKT-området har Finans Norge etablert et samhandlingsforum for IKT-sikkerhet. Målet er blant annet å styrke foretakenes arbeid med sikkerhet, bidra til en helhetlig tilnærming til sikkerhetsarbeidet og, der det er hensiktsmessig, samarbeide om felles utfordringer.

3. Beredskap i det finansielle systemet

Finansdepartementet har definert "Sikre samfunnets evne til å formidle finansielle tjenester"6) som én av tre grunnleggende nasjonale funksjoner (GNF) innen egen sektor. En robust finansiell infrastruktur er avgjørende for finansiell stabilitet og velfungerende markeder og en forutsetning for å opprettholde samfunnets grunnleggende funksjonalitet.

Det norske finansielle systemet er blant de mest digitaliserte i verden. Norske finansforetak har vært ledende i å utvikle effektive og kundevennlige tjenester som drar nytte av et generelt høyt digitalt ferdighetsnivå i samfunnet. Digitaliseringen gir store fordeler for både finansforetakene, kundene og samfunnet, men innebærer også nye risikoer og sårbarheter. Alvorlige hendelser og bortfall av grunnleggende finansielle tjenester kan i verste fall true den finansielle stabiliteten og påvirke samfunnssikkerheten, enten hendelsen forårsakes av vinningskriminalitet, målrettede angrep eller operasjonelle avvik. Finansielle tjenester forutsetter også stabilitet i annen infrastruktur som kraftforsyning og elektronisk kommunikasjon.

God beredskap i det finansielle systemet øker evnen til å forebygge og håndtere alvorlige hendelser slik at konsekvensene for det finansielle systemet og dets brukere reduseres i størst mulig grad. Robuste beredskapsløsninger og -organisering er en forutsetning for dette arbeidet og må omfatte alle nivåene som er involvert.

Det enkelte foretaks beredskapsløsning utgjør førstelinjeforsvaret i den finansielle infrastrukturen. Foretakene må i tillegg ha gode drifts- og beredskapsløsninger for egen virksomhet og stille tydelige krav til og ha tett oppfølging av beredskapen hos sine leverandører. I noen tilfeller kan det være nødvendig at aktørene i fellesskap etablerer beredskapsløsninger, for eksempel innenfor fellestjenester i betalingssystemet.

Det kan videre være behov for myndighetsstyrte beredskapsløsninger, som for infrastruktur som kraftforsyning og elektronisk kommunikasjon, men også for finansiell infrastruktur.

Flere alvorlige hendelser har vist at godt samarbeid mellom aktørene er viktig. Rapportering av hendelser til Norges Bank og Finanstilsynet innenfor deres respektive ansvarsområder gir grunnlag for å vurdere alvorligheten av en hendelse og mulig behov for myndighetsoppfølging. Dermed utgjør slik rapportering en del av myndighetenes beredskapsstruktur. NFCERT og Finanstilsynet samarbeider om rollen som sektorvist responsmiljø (SRM)7) for å håndtere IKT-sikkerhetshendelser i finanssektoren. For å bidra til en god koordinering ved alvorlige hendelser i den finansielle infrastrukturen ble Beredskapsutvalget for finansiell infrastruktur (BFI)8) opprettet i 2000. Utvalget gjennomfører en årlig beredskapsøvelse. Det ble i 2024 innkalt til et ekstraordinært møte i BFI i forbindelse med en alvorlig hendelse, der utvalget på få minutters varsel var operativt. I tillegg har Finanstilsynet, Norges Bank og Finansdepartementet planer for å håndtere alvorlige hendelser og vil samhandle ved behov. Ved større hendelser vil nasjonal krisehåndtering kunne iverksettes.

I tillegg til næringens og myndighetenes arbeid med beredskapsløsninger er forbrukernes og bedriftenes egenberedskap9) viktig. Direktoratet for samfunnssikkerhet og beredskap (DSB) har sammen med Norges Bank anbefalt at forbrukere bør ha tilgang til flere ulike betalingskort, tilgjengelige kontanter i ulike verdier og tilgang til kontoer i flere banker for ulike betalingsalternativer dersom deler av det finansielle systemet ikke er tilgjengelig. Handelsteder bør også kunne tilby alternative løsninger for betaling.

I den offentlige utredningen "Nå er det alvor" (NOU 2023:7)10) pekte Totalberedskapskommisjonen på at det er viktig for finanssektoren å planlegge for de sjeldne krisescenarioene, som at den elektroniske infrastrukturen blir utilgjengelig over lengre tid, og at man må gå over til alternative løsninger. Rapporten viste til at det i finanssektoren arbeides systematisk med beredskap og risikostyring. Dette underbygges blant annet i NSMs årlige trusselvurdering for 2022,11) som peker på at det er mye å lære av finanssektorens lange erfaring fra arbeid med sikkerhet og risikostyring. Det internasjonale pengefondets (IMF) gjennomgang av det norske finanssystemet i 2019/2020 vurderte Norges arbeid med cyberrisiko som avansert.12)

3.1 Krav til foretakenes arbeid med beredskap

Foretakenes beredskapsløsninger utgjør førstelinjeforsvaret i den finansielle infrastrukturen. Arbeidet med IKT-sikkerhet og gode beredskapsplaner og -øvelser er derfor viktig.

En sentral del av foretakenes beredskapsarbeid er å gjennomføre konsekvensanalyser av virksomheten (BIA). Analysen skal danne grunnlag for foretakets beredskapsplaner og iverksetting av tiltak og sikre at disse etableres med basis i forretningsmessig kritikalitet og prioritering og i samsvar med foretakets risikotoleranse. I arbeidet må foretakene også legge til grunn sin betydning og rolle i samfunnet, slik at beredskapen i foretaket bidrar til å styrke samfunnets samlede beredskap.

Foretakene og deres leverandører må sørge for at virksomheten, herunder IKT-løsningene, kan gjenopprettes etter digitale angrep og ha oppdaterte og testede planer for dette. Derfor må det gjennomføres vurderinger og tiltak for å sikre at foretakenes beredskapsløsninger og sikkerhetskopier av systemer og informasjon er beskyttet mot digitale angrep. I tillegg til planer for å gjenopprette systemer og gjenskape eventuelle tapte data må foretakene ha planer for å håndtere hendelser inntil systemer og tapte data er gjenopprettet. Foretakene må også sørge for å ha oppdaterte kommunikasjonsplaner for ulike hendelsesscenarioer. Foretakene bør også ha tilgang til nødstrøm for å sikre IKT-driften ved strømbrudd.

Beredskapsøvelser, blant annet basert på virkelighetsnære scenarioer, skal bidra til at foretakene trener på å håndtere en beredskapssituasjon. I tillegg skal slike øvelser være en god test av etablerte beredskapsløsninger. Testene må designes slik at egnetheten til beredskapsløsningene og robustheten til organisasjonen kan vurderes, samt bidra til styrking av foretakets beredskap. For å sikre at interne instrukser og planer er velfungerende, også i scenarioer der IKT-tjenester er utilgjengelige over lengre tid, må testingen, både av foretakets egne og utkontrakterte IKT-tjenester, inkludere relevante verstefallscenarioer. Planverk for gjenoppretting, hvor raskt egne systemer kan reetableres og alternativ drift igangsettes, samt vurderinger av hvilke konsekvenser eventuell nedetid vil kunne ha for foretaket og foretakets kunder, må inngå i testingen. Resultater fra testene må også gjennomgås for å eliminere svakheter og mangler i beredskapssystemer og -rutiner.

Foretakene må ha rutiner som sikrer at behov for justering av beredskapsløsninger og beredskapsorganiseringen vurderes ved gjennomføring av endringer.

Den nye forordningen om digital operasjonell motstandsdyktighet i finanssektoren (DORA) stiller omfattende krav til foretakenes beredskapsarbeid, blant annet krav til sikkerhetskopiering, respons ved hendelser, gjenoppretting og testing av digital operasjonell motstandsdyktighet.

3.2 Arbeid med beredskap i betalingssystemet

Sikkerhet og god beredskap er en forutsetning for et effektivt betalingssystem. I tillegg til foretakenes beredskapsarbeid knyttet til kunderettede betalingstjenester, har også beredskap i betalingssystemet blitt vurdert både i Betalingsutvalget og i en arbeidsgruppe oppnevnt av Finansdepartementet.

Ifølge Betalingsutvalgets utredning Trygge og enkle betalinger for alle (NOU 2024:21)13) er beredskapen for betalinger i hovedsak er god, men at det er rom for forbedringer. Utvalget foreslo derfor en rekke tiltak, blant annet for å sikre tilstrekkelig beredskap, eksempelvis utvidelse av BankAxepts utvidede reserveløsning, utvidelse av STIP14)-løsninger, etablering av beredskapsløsninger for betaling hos handelsnæringen og eget regelverk for bruk i beredskapssituasjoner.

Det kan være både riktig og hensiktsmessig at aktørene selv finner fram til gode beredskapsløsninger, men det er ikke sikkert at myndighetene anser dem som tilstrekkelige fra et samfunnsmessig perspektiv, og det kan være behov for ytterligere tiltak. Et regelverk for bruk i alvorlige beredskapssituasjoner synes derfor hensiktsmessig. Regelverket bør være tjeneste- og teknologinøytralt, slik at det tar hensyn til utviklingen i markedet og enkeltaktørers betydning, og det må stilles krav til regelmessig testing samt regulering av ansvars- og risikoforhold knyttet til ulike beredskapssituasjoner.

En arbeidsgruppe oppnevnt av Finansdepartementet i 2023 har vurdert beredskapen i det digitale betalingssystemet, blant annet hvor god beredskapen er tilpasset svært alvorlige krisescenarioer og det skjerpede trusselbildet.15) Arbeidsgruppen skulle

- kartlegge betalingssystemet og identifisere scenarioer som kan påvirke muligheten til å betale og til å ha tilgang til kontoinformasjon

- analysere og identifisere mulige tiltak og utarbeide en konkret plan og eventuelt en utdypet konsekvensanalyse

Arbeidsgruppen har vurdert 51 tiltak som kan redusere konsekvensen av identifiserte scenarioer. Av disse anbefaler arbeidsgruppen å gjennomføre 18 tiltak som skal styrke muligheten til å betale med kort og gjennomføre kontobetalinger, avregning og oppgjør i ulike scenarioer. Hensikten med flere av tiltakene er å styrke eksisterende reserveløsninger eller etablere nye. Enkelte tiltak er rettet mot spesielt viktig komponenter i det digitale betalingssystemet, og noen tiltak er anbefalinger til husholdninger og brukersteder. Tiltakene treffer alle aktørene i betalingssystemet og til dels deres leverandører.

Av de 18 tiltakene peker arbeidsgruppen på fire som spesielt viktige for å gjøre det digitale betalingssystemet mer robust mot svært alvorlige scenarioer:

- daglig rapportering av kundedata fra bankene til et uavhengig datalager

- etablering av uavhengig beredskap for bankenes kritiske tjenester

- forbedring av STIP-tjenestene for BankAxept

- utvidelse av BankAxepts utvidede reserveløsning fra én til fire uker

Finanstilsynet stiller seg bak anbefalingene til arbeidsgruppen, og mener at de foreslåtte tiltakene vil bidra til å styrke beredskapen i betalingssystemet.

3.3 Beredskapsarbeidet hos foretakene

Arbeid med beredskap for å redusere konsekvensene ved hendelser, men også for å håndtere nye trusler (eller risikoer), gis generelt høy prioritet hos foretakene og deres leverandører. Foretakenes arbeid med å forberede seg på det nye IKT-sikkerhetsregelverket, DORA, har bidratt til dette. Arbeidet skjer både hos foretakene selv, i samarbeid med foretakenes leverandører og gjennom samarbeid både innad i næringen og med myndighetene.

Gjennom tilsynsvirksomheten får Finanstilsynet innsikt i foretakenes beredskapsarbeid og testaktiviteter, herunder testing i regi av leverandører. Finanstilsynet ser at foretakene har en økt bevissthet om og progresjon i arbeidet med å utarbeide konsekvensanalyser av virksomheten (BIA) og legger disse til grunn for beredskapsarbeidet. Finanstilsynet ser også at foretakene i økende grad legger virkelighetsnære scenarioer, som tilsiktede cyberangrep og verstefallsscenarioer, til grunn i beredskapstestingen.

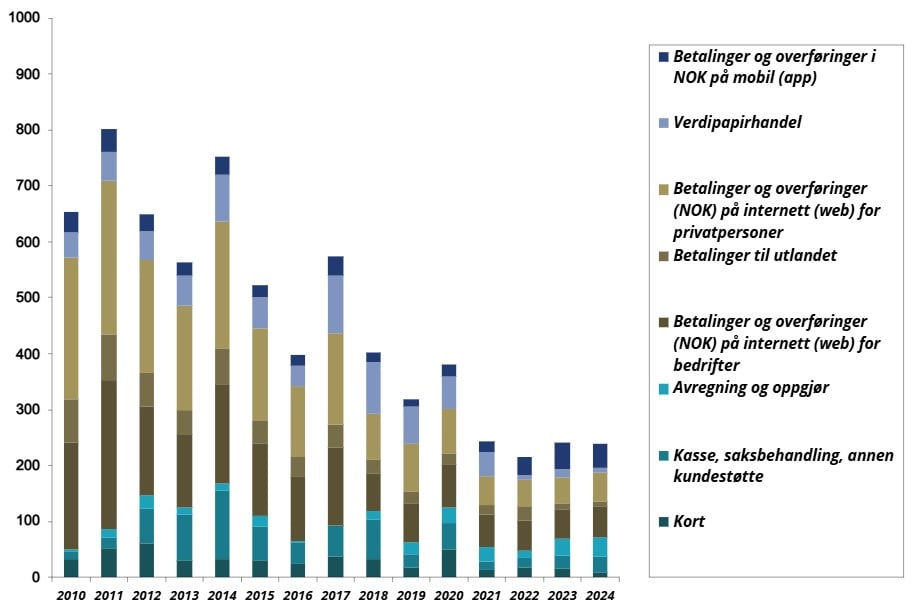

Rapporterte hendelser de siste årene viser at foretakene og deres leverandører løser oppståtte problemer i IKT-løsningene raskere enn tidligere. Dette, sammen med tiltak for å bedre driftsstabiliteten, har over tid gitt bedret tilgjengelighet for betalingstjenester og andre kunderettede tjenester, se punkt 7.7. Bedre kunnskap om IKT-løsningene, tiltak iverksatt etter tidligere hendelser og bedre beredskap for å håndtere hendelser er forhold som har bidratt til dette.

BankAxepts reserveløsning er de siste årene videreutviklet fra å ha en varighet på inntil seks timer til en varighet på inntil syv dager for samfunnskritiske aktører innen detaljhandel med vid utbredelse, som dagligvarekjeder, apotekkjeder og utsalgssteder av drivstoff. Utrullingen av BankAxept betalingskort med støtte for "offline-PIN", som startet i 2023, har også bidratt til å forbedre beredskapen.

Finanstilsynet og BFI har rettet stor oppmerksomhet mot risiko og utfordringer i den finansielle infrastrukturen som følge av koronapandemien, krigen i Ukraina, konflikten i Midtøsten og den nylige konflikten mellom India og Pakistan. Kontakt med foretakene og erfaringer fra ekstraordinære møter i BFI viser at de sentrale foretakene i norsk finansiell infrastruktur har god beredskapsorganisering og beredskapsplaner som raskt kan iverksettes. I tillegg viser foretakene god evne til å iverksette tiltak i takt med endringer i situasjonsbildet.

Selv om foretakenes beredskap og arbeid med denne synes god, må den kontinuerlig utvikles i takt med endringer i trusselbildet og økte krav til foretakenes robusthet. Tilsynsaktiviteten viser at foretakene har forbedringspotensial på flere områder; blant annet må deres beredskapsplaner ta utgangspunkt i gjennomført BIA, de må forbedre sin involvering i leverandørers testing, og virkelighetsnære verstefallsscenarioer må inkluderes i testarbeidet.

4. Finanstilsynets observasjoner

4.1 Tilsyn med IKT- og betalingstjenester i 2024

Informasjon fra gjennomførte tilsyn

Det ble i 2024 gjennomført 17 tilsyn der IKT- og betalingstjenester var tema, hos henholdsvis åtte banker, to forsikringsforetak, to fondsforvaltningsforetak, to e-pengeforetak, ett eiendomsmeglerforetak, ett inkassoforetak og én markedsoperatør.

Rapporter fra tilsynene er publisert på Finanstilsynets nettsted. Finanstilsynet vil særlig trekke fram følgende temaer:

IKT-drift

Hendelseshåndtering

Finanstilsynet stilte ved flere tilsyn spørsmål ved foretakets oppfølging av leverandørers hendelsesrapportering når det gjelder identifisering av rotårsak og tiltak. Finanstilsynet noterte seg også foretakenes manglende oppfølging av om tiltak er gjennomført av leverandører og i tilstrekkelig grad reduserer risikoen for gjentakelse. Finanstilsynet gir i sine tilsynsrapporter uttrykk for en forventning om at foretakene har en tilstrekkelig prosedyre for avvikshåndtering uavhengig av om tjenesten er utkontraktert.

Endringshåndtering

Under flere tilsyn ble det påpekt mangler i foretakenes prosess for endringshåndtering. Flere av foretakene hadde ikke inkludert mindre komplekse og standardiserte endringer, for eksempel DevOps16) og automatiserte endringer17), i den etablerte endringshåndteringsprosessen. Finanstilsynet understreket at en etablert prosess må omfatte alle endringstyper. Foretaket må også vurdere hvilke krav til kontroller som er nødvendige ved gjennomføring av mindre komplekse endringer med antatt lav risiko. Slike endringer bør overvåkes for å vurdere om de forårsaker en økning i hendelser.

Flere foretak har ikke stilt krav i sin endringshåndteringsprosess om at behov for justering av beredskapsplanene skal vurderes. Finanstilsynet påpekte at prosesser for endringshåndtering bør inkludere en vurdering av om endringen fordrer en oppdatering av gjeldende beredskapsplaner. Dette skal sikre at beredskapsplanene reflekterer foretakets driftsmiljø og risikobilde.

|

Finanstilsynet forventer at alle endringstyper inngår i foretakets prosesser for endringshåndtering, og at prosessene inkluderer en vurdering av behovet for å oppdatere beredskapsplaner. |

Utkontraktering av IKT-virksomhet

På grunn av høy grad av utkontraktering, av IKT-virksomhet i foretak under tilsyn vil Finanstilsynet fortsatt ha søkelys på foretakenes styring med og kontroll av leverandører. Blant annet i lys av økt konsentrasjonsrisiko og geopolitiske endringer. Finanstilsynet fant også ved tilsyn i 2024 mangler i foretakenes oppfølging av utkontraktert virksomhet. Finanstilsynet ønsker særlig å trekke fram følgende temaer:

Leverandøroppfølging

Flere mangler knyttet til foretaks ansvarstaking ved utkontraktert virksomhet ble påpekt under tilsyn i 2024, blant annet at foretakene må stille krav til leverandør og sikre tilstrekkelig rapportering som viser at disse kravene innfris. Dette må inngå i foretakets rutiner for utkontraktering av IKT-virksomhet. Videre understreket Finanstilsynet viktigheten av at det utføres andre- og tredjelinjekontroller av at foretakets krav etterleves, og at foretaket sikrer at det har tilstrekkelige ressurser og IKT-kompetanse til å utføre kontrollene.

Der IKT-virksomhet er utkontraktert til et konsernselskap eller en allianse, ble det ved flere tilsyn avdekket manglende krav til oppdragstakers rolle og ansvar som leverandør. Det ble observert varierende kvalitet på foretakenes oppfølging av slik utkontraktering, som særlig gjenspeilet foretakets størrelse.

Finanstilsynet anerkjente konsernselskapers og alliansepartneres bidrag til kompetansedeling og effektivisering på tvers av foretak, men pekte på at det enkelte foretak ikke i tilstrekkelig grad involverer seg i utarbeidelsen av felles strategier og rutiner samt tilpasser disse til egen virksomhet. Finanstilsynet observerte ved flere tilsyn manglende styring og kontroll fra foretaket, for eksempel ved manglende styrebehandling og operasjonalisering av strategier.

Finanstilsynet understreket i flere tilsyn at IKT-forskriftens bestemmelser gjelder uavhengig av om utkontrakteringen er konsernintern eller ekstern. Foretakene må dermed sørge for tilstrekkelig oppfølging av også konserninterne utkontrakteringer. Når det gjelder fellestjenester fra alliansepartnere, poengterte Finanstilsynet at det forventes at styrende dokumenter tilpasses det enkelte foretaks virksomhet og prioriteringer, og at det utøves tilstrekkelige kontroll for å sikre etterlevelse av disse.

Styring med og kontroll av leverandørtilganger

Finanstilsynet har observert noe bedring på dette området, særlig som følge av foretakenes tiltak basert på erfaringer fra uønskede hendelser. Likevel pekte Finanstilsynet også ved flere tilsyn i 2024 på mangelfulle rutiner for styring med og kontroll av leverandørtilganger, noe som øker risikoen for at ansatte hos IKT-tjenesteleverandører misbruker tilganger til ikke-tjenstlige oppslag. Videre manglet det hos flere foretak rutiner for å overvåke bruken av tildelte leverandørtilganger for å avdekke eventuelt misbruk. Finanstilsynet pekte også på at foretaket må sikre at IKT-leverandører etablerer løsninger for tilgangsstyring og kontrollrutiner som i størst mulig grad sørger for at tilganger tildeles og kontrolleres for det enkelte oppdrag.

Finanstilsynet understreket i tilsynsrapporter foretakenes ansvar for styring med og kontroll av leverandørers tilgangsrettigheter og pekte på at rapportering fra leverandør må gi tilstrekkelig innsikt i tilganger og tilgangsnivåer.

Uavhengige revisjonserklæringerUavhengige revisjonserklæringer, som for eksempel ISAE3402- og ISAE3000-rapporter, kan være et nyttig supplement i foretaks styring med og kontroll av leverandører. Gjennom tilsyn er det imidlertid registrert en tendens til at foretak i liten grad bearbeider og behandler innholdet i rapportene. Mange av foretakene støtter seg i stor grad, og til dels ukritisk, på ekstern revisors gjennomgang av den finansielle revisjonen og vurderer i liten grad om den er dekkende for eget tjenestekjøp. Finanstilsynet understreker at slike rapporter kan være utformet for et bredt spekter av mottakere, og at foretaket må vurdere omfang og testobjekter opp mot eget behov. For å dra nytte av slike rapporter må de innlemmes i foretakets rutiner for leverandørstyring. Foretak bør gjøre egne vurderinger og kontroller for å sikre at innholdet i rapportene er relevant og gjeldende for foretaket. Videre bør det være etablert en prosess for å respondere på eventuelle avvik eller observasjoner. For å ha god styring på og kontroll med egen IKT-virksomhet, inkludert den som er utkontraktert, bør foretaket også gjennomføre egne vurderinger og kontroller. |

Beredskap

Ved tilsyn i 2024 pekte Finanstilsynet på flere mangler i kriseberedskapen. Flere foretak hadde ikke gjennomført beredskapstester med utgangspunkt i virkelighetsnære scenarioer, slik som tilsiktede cyberangrep. Flere foretak hadde ikke gjennomført en konsekvensanalyse av virksomheten (Business Impact Analysis, BIA) og manglet derfor forretningsmessige prioriteringer og vurderinger mot risikotoleranse i sine beredskapsplaner. Finanstilsynet ser hos flere foretak en økt bevissthet og progresjon i arbeidet med å utvikle en BIA, men har understreket viktigheten av at arbeidet må ta utgangspunkt i prioriteringer fra forretningssiden.

Konsekvensanalyse av virksomheten som grunnlag for beredskapsarbeidetKonsekvensanalyse av virksomheten (BIA) er en sentral del av foretakenes beredskapsarbeid. Analysen skal bidra til å sikre at foretakets beredskapsplaner utarbeides med basis i forretningsmessig kritikalitet. Foretakets eksponering mot alvorlige driftsforstyrrelser og potensielle konsekvenser (inkludert brudd på konfidensialitet, integritet og tilgjengelighet) skal vurderes. Foretakenes beredskapsplaner skal understøtte kravene som stilles i deres BIA og skal basere seg på foretakets prioriteringer for gjenoppretting av forretningskritiske tjenester og prosesser. Finanstilsynet forventer at foretakene designer tester av beredskapsplanene som gjør dem i stand til å vurdere egnetheten til kriseløsningen og robustheten til organisasjonen. Det vil si at testingen, både av foretakets egne og av utkontrakterte IKT-tjenester, må inkludere relevante informasjonssikkerhetsscenarioer med verstfallscenarioer, der planverk for gjenoppretting og alternativ drift blir testet. Dette for å sikre at interne instrukser og planer er velfungerende også i scenarioer med langvarig utilgjengelighet av IKT-tjenester. |

Rapportering av IKT-risiko og etterlevelse av styrende dokumenter

Finanstilsynet observerte ved flere tilsyn at det ikke rapporteres på etterlevelse av krav fastsatt av styret. For å sikre at kravene som stilles i styrende dokumenter, er operasjonalisert, må dette inngå i den faste rapporteringen til styret. Videre forventer Finanstilsynet at foretakene utfører kontroller i andre og tredje forsvarslinje på krav som det skal rapporteres på.

Finanstilsynet påpekte i flere tilsyn at rapportering av IKT-risiko var mangelfull eller ikke var en del av den faste rapporteringen fra foretakets uavhengige kontrollfunksjoner i andre forsvarslinje til styret. Til flere foretak ble det påpekt at rapporteringen primært legger vekt på informasjonssikkerhet og cyberrisiko og i begrenset grad på mer operasjonelle risikoer og IKT-driftsrelaterte sårbarheter. Det ble også påvist mangler i rapporteringen til ledelsen fra første forsvarslinje, enten som følge av mangel på definerte rapporteringskrav eller manglende operasjonalisering av krav.

Finanstilsynet stilte også spørsmål ved om frekvens og omfang av rapporteringen er tilstrekkelig for at styret skal kunne ha en oversikt over og styring med og kontroll av IKT-risikoen i foretaket. For at styret skal kunne ha en samlet oversikt over foretakets operasjonelle risiko, inkludert IKT-risiko og IKT-sikkerhetsrisiko, er det Finanstilsynets oppfatning at styret regelmessig bør få presentert en helhetlig og fullstendig vurdering og analyse av foretakets IKT-sikkerhetsrisiko og -sårbarhet fra andre forsvarslinje.

4.2 Foretakenes vurdering av viktige forhold ved IKT-virksomheten

Foretak og leverandører av IKT-tjenester har i samtaler med Finanstilsynet pekt på flere viktige forhold knyttet til IKT-virksomheten.

Virksomhetsstyring

Mange foretak viser til økt forståelse for betydningen av en velfungerende styringsmodell på IKT-området og til at arbeidet med DORA har bidratt til å etablere en slik modell. Videre pekes det på at det har vært en modning hos foretakene til, ut fra en risikobasert tilnærming, å prioritere de viktige tiltakene for foretaket. De mindre foretakene finner det utfordrende å ha kontroll på etterlevelsen av alle regulatoriske krav.

Kompetanse og kompetansestyring

Foretakene opplyser at det generelt er blitt enklere å rekruttere IKT-kompetanse, men at rekruttering av spesialkompetanse er vanskeligere og lønnsdrivende. Trenden med redusert bruk av konsulenter og bygging av kompetanse internt fortsetter og har en positiv effekt på rekrutteringen. Fortsatt peker foretakene på at det er utfordringer med tilgang til, og fornying av, kompetanse på eldre teknologi.

Foretakene rapporterer at det er blitt mer krevende å beskrive behovet for kompetanse i stillingsannonser innen IKT-området. Blant annet stilles det krav i de kommende europeiske reguleringene om kompetanse som klarer å se helheten i regelverket.

Leverandørstyring

Utviklingen med lengre og mer komplekse leverandørkjeder gir foretakene større utfordringer med å følge opp leverandørene godt nok. Foretakene peker på at mange tjenester fra leverandører inngår i mange kunders (foretaks) tjenester, noe som skaper avhengigheter det er vanskelig for det enkelte foretaket å ha oversikt over. Dette illustreres blant annet ved at gjennomføring av endringer hos leverandør stadig leder til feil som påvirker hele bransjen.

Flere foretak opplyser om svakheter knyttet til virksomhetsstyringen av utkontraktert IKT-virksomhet. Foretakene peker på utfordringer ved at leverandører ikke er organisert i tre forsvarslinjer på samme måte som foretakene. Det medfører at det brukes tid på ansvarsavklaring og på å finne korrekt kompetanse.

Geopolitiske forhold

Foretakene følger de geopolitiske endringene tett og oppgir at de i økende grad vurderer konsentrasjonsrisiko og avhengighet til enkeltregioner og land. Eksempelvis framheves mangelen på europeiske leverandører av skytjenester. Den økte usikkerheten knyttet til den geopolitiske situasjonen har medført at det stilles spørsmål om reetablering av On-Prem-løsninger18) er nødvendig for å sikre tilstrekkelig kontroll.

Det rapporteres videre at toll- og valutatematikk kan få økonomiske konsekvenser ved fornyelse av avtaler med sentrale aktører.

Foretakene følger også med på sårbarheten kritiske sjøkabler mot Europa kan utgjøre, også at mange leverandører benytter de samme kablene.

Beredskap og krisehåndtering

Konsekvensanalyse av virksomheten skal blant annet bidra til å sikre at foretakets beredskapsplaner utarbeides med basis i forretningsmessig kritikalitet. Foretakene har hatt god oppmerksomhet på utarbeidelse av en slik analyse for at beredskapsplaner og arbeid med informasjonssikkerhet kan baseres på foretakets prioriteringer for gjenoppretting av forretningskritiske tjenester og prosesser. I flere foretak er det gjennomført et omfattende arbeid for å få på plass oversikter over forretningsområdene og deres viktige og kritiske funksjoner.

4.3 Oppsummering av foretakenes rapportering av risiko og sårbarheter

Finanstilsynet har innhentet betalingstjenestetilbyderes og andre foretaks vurderinger av risiko og sårbarhet knyttet til IKT-virksomheten, jf. forskrift om systemer for betalingstjenester § 2 tredje ledd sammenholdt med IKT-forskriften § 3. For nærmere detaljer vises det til vedlegg 1.

Områder med høyest risiko

I rapporteringen ble foretakene bedt om å oppgi hvilke forhold foretakene anser å utgjøre høyest risiko. Svindel, særlig ved hjelp av sosial manipulering, ble identifisert som det største risikoområdet i rapporteringen for 2024. Et annet område som mange pekte på, og som også ble trukket fra i rapporteringen for 2023, var faren for cyberangrep og andre ondsinnede angrep. I årets rapporter er det i økende grad vist til geopolitiske forhold.

Et tredje område som flere trekker fram, er regulatorisk risiko. Det vises spesielt til nytt regelverk for digital operasjonell motstandsdyktighet i finanssektoren (DORA) og det tredje betalingsdirektivet (PSD3) med tilhørende betalingstjenesteforordning (PSR). Hvitvaskings-regelverket nevnes i mindre grad enn før.

Risiko knyttet til styring av IKT-tredjepartsrisiko og utfordringen med å holde oversikt over lange leverandørkjeder nevnes også i år. Noen foretak peker videre på utfordringer med å beholde IKT-kompetanse og på nøkkelpersonrisiko, særlig for eldre systemer og teknisk gjeld.

Styring og kontroll

Av rapporteringen framgår det at de fleste foretakene anslår risikoen forbundet med styring og kontroll på et overordnet nivå som lav i 2024, slik de også gjorde i 2023. Trenden er generelt stabil eller minkende.

Over 80 prosent av foretakene, opp fra vel 75 prosent året før, mener at IKT-systemene gir et godt grunnlag for styring med og kontroll av virksomheten, at prosessen for risikoanalyse er godt innarbeidet, og at de legger til grunn bruk av anerkjente standarder og retningslinjer i sin IKT-virksomhet.

Foretakene vurderer at risikoen er lav for ikke å ha oversikt over virksomhetskritisk IKT-utstyr og programvare, inklusive lisenser, og at utkontrakteringsavtalene sikrer foretakene rett til innsyn og revisjon. Over 80 prosent av foretakene vurderer at de har god bestillerkompetanse, både juridisk, teknisk og faglig. Det er en klar økning fra året før, da to tredjedeler rapporterte det samme. Foretakene har svart at risikoen knyttet til løpende oppfølging av leverandører og leveranser er noe høyere, hvor vel én av fire vurderer risikoen som moderat eller høy.

Over 80 prosent av foretakene vurderer at de etterlever prinsippet om de tre forsvarslinjer innenfor IKT-området. Like mange bekrefter at de har retningslinjer som krever at IKT-virksomheten periodisk gjennomgås av uavhengige, kvalifiserte personer, og at de har hatt en slik gjennomgang i løpet av 2024. Likevel rapporterer i underkant av 40 prosent at risikoen er moderat eller høy når det gjelder å ha oversikt over hvilke kontroller foretaket bygger på innenfor de tre forsvarslinjene, brutt ned på kontroller som bidrar til å sikre henholdsvis integritet, konfidensialitet og tilgjengelighet, og hvem som er ansvarlig for å gjennomføre kontrollene.

Også når det gjelder IKT-sikkerhet vurderer over 80 prosent at risikoen er lav når det gjelder dokumenterte mål og sikkerhetsprosedyrer. Det er en økning sammenlignet med året før, da vel tre fjerdedeler svarte det samme. Mer enn to av tre som har svart på spørsmålet, mener imidlertid det er middels risiko forbundet med manglende eller mangelfulle retningslinjer knyttet til IKT-sikkerhet, herunder risikovurderinger av betalingstjenestevirksomheten og tiltak for å beskytte brukere mot identifiserte risikoer. Trenden er stabil, slik den også var i 2023.

|

Finanstilsynet har merket seg at selv om foretakene mener de har god bestillerkompetanse, vurderer de likevel risikoen knyttet til oppfølging av leverandører og leveranser som betydelig eller høy. Foretakene i den norske finanssektoren baserer sin virksomhet i stor grad på leveranser fra IKT-tjenesteleverandører. Finanstilsynet observerer i tilsynsvirksomheten ofte mangler i foretakenes oppfølging av utkontraktert IKT-virksomhet. Siden uønskede hendelser gjerne skyldes feil hos en leverandør eller underleverandør, understreker Finanstilsynet viktigheten av god oppfølging av leverandører og deres leveranser. |

Beskyttelse av data

Mer enn to tredjedeler av foretakene vurderer risikoen som lav for svekket integritet av dataene de behandler i sine systemer. Tilnærmet tilsvarende andel av foretakene rapporterer videre om at risikoen knyttet til databeskyttelse er lav.

Det området der flest foretak rapporterer moderat eller høy risiko, er logging av tilgang til data og systemer. Manglende kontroll på området kan føre til at uautorisert tilgang eller forsøk på tilgang til data eller systemer ikke blir fulgt opp. Ett foretak rapporterer om høy risiko fordi de mangler automatisk varsling ved forsøk på uautorisert tilgang.

Et annet foretak rapporterer videre om høy risiko knyttet til avtaler om datalagring hos leverandører og dokumentasjon på fullstendig sletting ved terminering. Årsaken er manglende rutiner for oppfølging, men foretaket informerer om at det arbeides med oppdatering av rutiner samt med å øke bevisstheten og kompetansen på området. Av de øvrige foretakene vurderer mer enn 80 prosent av foretakene risikoen som lav.

|

Finanstilsynet observerer at det området der flest foretak rapporterer moderat eller høy risiko, er logging av tilganger til data og systemer. Uten tilstrekkelig styring og kontroll på området kan uautorisert tilgang eller forsøk på tilgang forbli uoppdaget og uadressert, noe som øker sårbarheten for sikkerhetsbrudd og svekker evnen til å følge opp avvik. En annen sårbarhet ved mangelfull logging er risikoen for innsidere som enten kan ha som motiv å oppnå direkte økonomisk vinning eller å gi utenforstående tilgang til data og systemer. Dette understreker behovet for klare rutiner og effektive mekanismer for tilgangsstyring. |

Endringshåndtering

Endringshåndtering er et område hvor omtrent halvparten av foretakene anser risikoen som lav. Som i 2023 anser flest foretak risikoen knyttet til kompleksitet i IKT-systemene som betydelig, og over halvparten av foretakene vurderer risikoen som enten moderat eller høy. Foretak som vurderer risikoen som høy, trekker blant annet fram at sentrale systemer bygger på eldre og utdaterte teknologier, at det er vanskelig å opprettholde kontroll og kompetanse knyttet til enkelte verdikjeder, og at avhengighet mellom systemer, tjenester og leverandører utgjør en risiko.

Over 80 prosent av foretakene anser risikoen for at nye regulatoriske krav vil kreve endringer i systemene, som moderat eller høy. Foretakene som vurder risikoen som høy, viser til et stort omfang av nytt regelverk, som blant annet DORA og regler knyttet til antihvitvasking. De peker også på at nytt regelverk medfører behov for å oppdatere systemer og rutiner. Flertallet av foretakene mener at nye regulatoriske krav medfører økt risiko for deres virksomhet.

|

Finanstilsynet har merket seg at omtrent halvparten av foretakene anser risikoen knyttet til endringer som lav til tross for at det også i 2024 var mange hendelser som skyldtes feil i løsninger etter planlagte endringer gjennomført av leverandør som omtalt i Finanstilsynet mener at feilene burde vært avdekket i testprosessen og understreker betydningen av grundig testing hos leverandør samt akseptansetesting og interne kontroller i foretakene. |

Drift

Over halvparten av foretakene vurderer generelt risikoen knyttet til drift som lav.

Foretakenes oversikt over utkontrakteringer og risikoer knyttet til disse er området hvor flest foretak vurderer risikoen som høy. Som i 2023 vurderer omtrent en tredjedel av foretakene risikoen for at utkontrakteringsoversikten ikke er oppdatert, som moderat eller høy. Det samme gjelder for om det er tilstrekkelige ressurser og kompetanse i andre og tredje forsvarslinje, inkludert om leveranser kontrolleres regelmessig. Foretakene som vurderer risikoen som høy, viser blant annet til mangel på ressurser eller nøkkelpersonrisiko.

Omtrent 40 prosent av foretakene rapporterer om moderat eller høy risiko knyttet til drift på grunn av teknisk gjeld. Foretak som har vurdert risikoen som høy, peker blant annet på at de har måttet endre prioriteringer på grunn av fusjoner, mens andre framhever at sentrale løsninger bygger på eldre og utdaterte teknologier som trenger oppdatering.

Mer enn ett av tre foretak vurderer risikoen som moderat eller høy for at foretaket ikke regelmessig gjennomgår planer, prosesser og prosedyrer for kontinuitet og reetablering av kritiske IKT-systemer og -tjenester. Foretak som vurderer risikoen som høy, viser blant annet til at prosedyrer er mangelfulle og må tilpasses til det endrede trusselbildet.

|

Med et trusselbilde i stadig endring er det etter Finanstilsynets mening bekymringsverdig at mer enn en tredjedel av dem som har svart, mener at risikoen er moderat eller høy når det gjelder kontinuitet og reetablering, og at prosedyrer er mangelfulle og må tilpasses til det endrede trusselbildet. Finanstilsynet forventer at foretakene prioriterer å følge opp risikoen med å iverksette tiltak. |

Sikkerhet

Mer enn halvparten av foretakene vurderer sikkerhetsrisikoen som lav. Over halvparten av foretakene ser imidlertid moderat eller høy risiko knyttet til tilgang til IKT-sikkerhetskompetanse, inkludert kompetanse til å stille krav til leverandører og følge opp leveransen. Ett foretak vurderer risikoen som høy på bakgrunn av at de er en mindre virksomhet, noe som medfører høy nøkkelpersonrisiko.

Som i rapporteringen for 2023 vurderer omtrent en tredjedel av foretakene risikoen som moderat eller høy for at foretaket ikke regelmessig gjennomfører sikkerhetstester av tjenestene. Foretaket som har vurdert risikoen som høy, viser til at frekvensen for gjennomføring av sikkerhetstester er for lav. En del foretak knytter også moderat eller høy risiko til om foretaket har på plass tiltak for å sikre seg mot ondsinnede angrep. Det er likevel kun ett foretak som svarer at de anser risikoen som høy.

|

Som påpekt i tilsynsvirksomheten er sikkerhetstesting av tjenestene etter Finanstilsynets mening av høy viktighet. Finanstilsynet har merket seg at omtrent ett av tre foretak vurderer risikoen knyttet til manglende regelmessig sikkerhetstesting som moderat eller høy. Finanstilsynet forventer, gitt dagens trusselbilde, at sikkerhetstesting gis nødvendig oppmerksomhet hos foretakene framover. |

ID-tyveri

Flere foretak viser til at risikoen for ID-tyveri også i 2024 var en av foretakets høyeste risikoer. Risikoen for ikke å ha gode tiltak for å forhindre at en angriper tar over og misbruker en kundes ID, er det spørsmålet hvor flest har svart at risikoen vurderes å være høy og/eller stigende. Mer enn en tredjedel har svart at risikoen vurderes å være høy. I tillegg har flere som ikke har vurdert risikoen som høy, svart at den vurderes å være økende. Også samlet vurderes risikoen å være økende. Spesielt vises det til risikoen for sosial manipulering der kunder gir fra seg opplysninger som kan misbrukes, samt til store tap på svindel i 2024. Foretakene oppgir at de har stort fokus på sitt kontrollarbeid og at de i løpet av året har iverksatt en rekke antisvindeltiltak.

|

Finanstilsynet registrerer at flere foretak har iverksatt en rekke antisvindeltiltak i 2024. Det er etter Finanstilsynets mening en både riktig og viktig prioritering hos foretakene og noe Finanstilsynet forventer at foretakene fortsetter med i inneværende år gitt økningen i svindel. |

Interne misligheter

Tilbakemeldingene bekrefter at foretakene hadde stor oppmerksomhet på dette trusselområdet også i 2024. Godt over halvparten av foretakene vurderer risikoen som moderat når det gjelder kontrollen med interne misligheter og mislighetsscenarioer, noe som er en økning fra 2023, da et flertall vurderte risikoen som lav. For 2023 vurderte to tredjedeler risikoen for utilstrekkelig logging og varsling som lav, mens under halvparten vurderer det samme for 2024. Foretakene trekker fram at det er etablert diverse tiltak for å redusere risikoen, blant annet tjenestedeling ("fire øyne-prinsippet"), der det er mulig, og strammere tilgangsstyring.

|

Finanstilsynet merker seg at selv om foretakene vurderer risikoen som høyere for 2024 enn for 2023, er det likevel mange som vurderer risikoen som lav. Enkelte trusselrapporter peker på at kriminelle blir stadig mer profesjonelle, og at profesjonelle tilretteleggere og innsidere selger sine tjenester til kriminelle aktører. Det pekes også på trusselen fra selvmotivert innsidehandling. Finanstilsynet understreker av den grunn viktigheten av å opprettholde oppmerksomheten på risikoen for interne misligheter og behovet for effektive kontrollmekanismer for å forhindre og avdekke slik virksomhet. |

IKT-støtte for anti-hvitvasking og -terrorfinansiering

IKT-støtte for anti-hvitvasking og -terrorfinansiering har tidligere vært et område hvor foretakene har ansett risikoen som betydelig. For året 2023 vurderte foretakene risikoen som noe redusert. Den positive utviklingen fortsatte for 2024, og foretakene vurderer nå risikoen som i hovedsak lav eller moderat.

For 2024 vurderer foretakene gjennomgående risikoen som moderat for at IKT-systemene ikke gir et samlet bilde av kunden, kunderelasjoner og kundeatferd. Vurderingen var den samme året før. Andelen som vurderer risikoen som lav, falt imidlertid noe fra 2023 til 2024, da i underkant av én av tre vurderte risikoen som lav. Når det gjelder flagging av mistenkelige transaksjoner, vurderer en tredjedel av foretakene at risikoen er lav, noe som er en nedgang fra 2023, da om lag 40 prosent mente det samme.

Foretakene mener imidlertid fortsatt det er risiko for at overvåkingssystemet ikke fanger opp alle betalingstransaksjoner som bør undersøkes nærmere, og mer enn seks av ti mener risikoen er moderat eller høy. Nivået er uforandret fra året før. Det er imidlertid en høyere andel, nesten tre fjerdedeler, som vurderer risikoen for at systemene ikke gjenkjenner mistenkelige mønstre over tid, som moderat eller høy.

Tilliten til systemene for sanksjonsscreening har økt hos foretakene. For 2024 vurderer nesten fire av ti foretak, mot tre av ti i 2023, risikoen som lav for at sanksjonsscreeningen ikke har høy presisjon i treff av listeførte personer og foretak. Kun én bank vurderer risikoen som høy i 2024.

|

Finanstilsynet merker seg den positive utviklingen når det gjelder foretakenes vurdering av støtten IKT-systemene gir til arbeidet med anti-hvitvasking og -terrorfinansiering. Finanstilsynet erfarer imidlertid at det fortsatt er en risiko knyttet til uønskede hendelser i overvåkingssystemene. Finanstilsynet har videre merket seg at nesten tre av fire vurderer risikoen for at systemene over tid ikke gjenkjenner mistenkelige mønstre, som moderat eller høy, selv om de samtidig vurderer at støtten fra IKT-systemene i arbeidet er økende. Finanstilsynet forventer at foretakene følger opp dette. |

5. Risiko ved ny teknologi

5.1 Risiko ved bruk av kunstig intelligens

Bruken av kunstig intelligens (KI) i finanssektoren gir mange muligheter, men innebærer også betydelige risikoer. Feil i KI-systemer kan resultere i store økonomiske tap og skade foretakets omdømme. KI-systemer er også attraktive mål for hackere på grunn av KIs bruk av store mengder data, noe som gir en økt risiko for datainnbrudd og hacking.

Feil i algoritmer eller skjevheter i treningsdataene kan blant annet føre til uriktige investeringsbeslutninger eller kredittvurderinger, feil i analyser, feilaktig kundekommunikasjon eller feilaktig avdekking av svindel. Det kan føre til store økonomiske tap for foretak og investorer i tillegg til misfornøyde kunder og tap av tillit til teknologien. Foretakets omdømme kan også bli skadelidende. Manglende forklarbarhet kan videre gjøre det vanskelig å forstå hvordan en beslutning ble tatt. Det kan skape regulatoriske og etiske utfordringer og øke risikoen for sanksjoner og erstatningskrav. Bruken av slike systemer må derfor skje i samsvar med krav til både forklarbarhet og etterprøvbarhet, herunder forklarbarhet bakover i tid. Det innebærer at om teknologien benyttes ved vurdering av lånesøknader, må et avslag, et tilsagn, vurdering av låneramme eller en rentefastsettelse kunne forklares, også i ettertid. I tillegg må systemet ved lik input gi samme svar. Ved bruk i antisvindelarbeid må en for eksempel kunne forklare hvorfor en transaksjon er stoppet. For å minimere disse risikoene er det viktig med grundig testing, etisk utvikling av KI og kontinuerlig overvåking av systemene.

Foretak må etablere robuste sikkerhetstiltak for å beskytte KI-systemer mot IKT-sikkerhetstrusler som datainnbrudd, hacking og manipulasjon av data som kan påvirke systemets resultater. Dette inkluderer regelmessige sikkerhetsoppdateringer, kryptering av data, tilgangsstyring og sikkerhetsrevisjoner. Ved vedlikehold av KI-systemer, inkludert oppdateringer, forutsettes det god styring og kontroll for å unngå at det introduseres feil og sårbarheter. Regelmessig sikkerhetstesting og kontinuerlig overvåking av resultatene som KI-systemet gir, er avgjørende for å identifisere og håndtere sikkerhetstrusler.

Der bruken av KI-systemer inngår i foretakets prosesser, er teknisk beredskap og operasjonell kontinuitet nødvendig for å trygge foretakets tjenesteleveranser. Backup-løsninger og redundans må etableres for å sikre at man har tilstrekkelig kontinuitet dersom det oppstår tekniske problemer / driftsavbrudd i KI-systemet. For å trygge beredskapen til KI-systemet bør det gjennomføres regelmessig testing av alternative prosedyrer (gjerne manuelle), backup-systemer og beredskapsplaner for å ha kontroll med om foretaket kan håndtere driftsavbrudd i KI-systemet.

EU-reguleringer som KI-forordningen (AI Act) og forordningen om digital operasjonell motstandskraft (DORA) stiller krav til KI-systemer og legger vekt på å beskytte kunders rettigheter, sikre etiske standarder og hindre diskriminering. Foretak må gjennom styring og kontroll med utvikling og bruk av KI-systemer sikre etterlevelse av disse reguleringene, inkludert det å unngå skjevhet (bias) og diskriminering i modellens resultater.

For å redusere IKT-risikoene knyttet til bruken av KI-systemer må foretakene kontinuerlig overvåke, kontrollere og revidere disse for å sikre at de fungerer etter hensikten og i samsvar med det gjeldende regelverket. Videre må foretakene sikre datakvalitet og integritet samt etablere klare retningslinjer for anskaffelse, utvikling, implementering og bruk. Ansvarlig datastyring, overholdelse av etiske retningslinjer, sikre nødvendig forklarbarhet og etterprøvbarhet og proaktive tiltak mot datamisbruk er avgjørende for å opprettholde tilliten til KI-systemene og sikre at de gir verdi for foretaket.

Finanstilsynet kartla i 2024 forsikringsforetaks bruk av avansert teknologi, som KI.19)

5.2 Trusler knyttet til kvanteteknologi

Kvanteteknologi bygger på prinsippene fra kvantemekanikk (beskrivelsen av grunnleggende partiklers oppbygging og dynamikk), og gir blant annet mulighet til å bygge såkalte kvantedatamaskiner med langt større regnekraft og kapasitet enn selv dagens superdatamaskiner.

Teknologien er fremdeles i en tidlig fase, men antas å ha et meget stort potensiale innen anvendelse av IKT i samfunnet. Samtidig medfører teknologien også trusler ved at den store datakraften kan benyttes med ondsinnede hensikter. Eksempelvis kan slike maskiner benyttes i arbeidet med å dekryptere sensitivt innhold og data som er låst med kryptografiske algoritmer, noe som øker sårbarheten for cyberangrep og svindel i banker og andre systemer.

Det er anslått at teknologien vil være klar om fem til femten år, det vil si mellom 2030 og 2040. Teknologiske gjennombrudd kan imidlertid føre til at teknologien blir tilgjengelig tidligere. Dette underbygger behovet for å følge utviklingen nøye og for at foretakene bør ha en langsiktig strategi for IKT-anskaffelser.

Forventninger om den kommende kvanteteknologien kan ha konsekvenser allerede i dag, for eksempel i form av en strategi for: "stjele data i dag, og dekryptere data når teknologien er tilgjengelig"20). Algoritmer brukt i handel, risikoanalyse og porteføljeoptimalisering kan bli utsatt for tyveri og manipulasjon, og sensitive kundedata i forsikringsbransjen vil også kunne være i fare. Dette kan føre til økonomiske tap og tap av kunders tillit og få juridiske konsekvenser.

For å beskytte seg mot truslene som kvanteteknologien utgjør, bør finansforetak ta i bruk nye krypteringsalgoritmer etter hvert som disse utvikles. Dette innebærer å oppgradere til kvantesikkert sikkerhetsutstyr, inkludert kvantesikre tallgeneratorer (QRNG21)), som genererer tilfeldige tall som er nødvendige for sikker kryptering. Videre bør de også ta i bruk kvantesikker nøkkeldistribusjon (QKD22)), som sikrer trygg overføring av krypteringsnøkler, samt kvantesikker maskinvare.

I likhet med andre trusler som følger av ny teknologi vil det være nødvendig for foretakene å sikre at de er rustet til å møte sikkerhetsutfordringene som ondsinnet bruk av kvanteteknologi kan medføre. Eksempler på tiltak kan være å investere i opplæring, utvikle responsstrategier og samarbeide om å etablere standarder for en enhetlig og effektiv implementering i hele finanssektoren.

Løpende overvåking av utviklingen innen kvanteteknologi er nødvendig for å kunne forutse nye trusler bruken av teknologien kan gi, og tilpasse sikkerhetsstrategiene og sikre sin IKT-infrastruktur. Samtidig må det gjøres vurderinger av hvilken informasjon som kan være utsatt.

6. Svindel

Betalingstjenestetilbydere, dvs. banker, kredittinstitusjoner, e-penge- og betalingsforetak samt filialer av slike foretak med hovedsete i annen EØS-stat, rapporterer svindelstatistikk til Finanstilsynet hvert halvår. Resultatene og utviklingen presenteres i egne rapporter på Finanstilsynets nettsted. I det følgende omtales noen hovedfunn fra 2024.

6.1 Svindel i 2024

Det var også i 2024 en betydelig økning i samlede tap sammenlignet med tidligere år, se tabell 6.1. Økningen i tap fra 2023 til 2024 var på 299 mill. kroner, som utgjør om lag 32 prosent. Økningen er størst for svindel med betalingskort, om lag 54 prosent. For svindel ved kontooverføringer var økningen i 2024 på om lag 22 prosent, mot om lag 64 prosent for 2023. Selv om endringene i tap ved svindel ved henholdsvis betalingskort og kontooverføringer beløpsmessig er på tilnærmet samme nivå fra 2023 til 2024, viser den prosentvise økningen for svindel med betalingskort i 2024 et betydelig skifte. For 2023 var den prosentvise økningen størst for svindel ved kontooverføringer. Målt som andel av samlet transaksjonsverdi utgjør samlede tap 0,0020 prosent, som er en økning sammenlignet med tidligere år.

Tabell 6.1 Samlede tap ved svindel. Beløp i mill. kroner.

|

Periode |

Svindeltransaksjoner - kontooverføringer (nettbank m.m.) |

Svindeltransaksjoner med betalingskort rapportert av kortutsteder |

Samlede tap |

Tap som andel av samlet transaksjonsverdi |

|---|---|---|---|---|

|

2024 |

790 |

437 |

1227 |

0,0020 % |

|

2023 |

648 |

281 |

929 |

0,0014 % |

|

2022 |

395 |

219 |

614 |

0,0013 % |

|

2021 |

346 |

162 |

508 |

0,0014 % |

Kilde: Finanstilsynet

Statistikken viser at rapporterte tap som følge av svindel har doblet seg i løpet av de to siste årene, fra 614 mill. kroner i 2022 til 1 227 mill. kroner i 2024.

Aktørene i markedet jobber kontinuerlig med antisvindeltiltak for å avdekke og avverge svindel. Bankene stopper en betydelig andel av svindelforsøkene, og samlet ble det forhindret tap tilsvarende 2 964 mill. kroner i 2024 (kontooverføringer 891 mill. kroner og kortbetalinger 2 074 mill. kroner). Dette er en økning på 43 prosent fra 2 072 mill. kroner i 2023.

I tillegg til at foretakene stopper initierte svindeltransaksjoner, er Finanstilsynet kjent med at de også stopper svindelaktivitet før en transaksjon er initiert, der disse ikke inngår i de rapporterte tallene. Det betyr at bankenes samlede omfang av forhindret svindel er høyere.

Den europeiske banktilsynsmyndigheten (EBA) og den europeiske sentralbanken (ECB) publiserte 1. august 2024 en rapport som viser utvikling i tap ved svindel med betalingstjenester for første og andre halvår 2022 og første halvår 2023.23) Tallene for første halvår 2023, tabell 1, viser at andelen tap i Norge er lave sammenlignet med de fleste andre EØS-landene.

6.2 Sosial manipulering

Sosial manipulering24) er fortsatt den vanligste svindelformen, og tapene utgjorde ifølge tall rapportert til Finanstilsynet 667 mill. kroner i 2024. Det er en betydelig økning på 42,5 prosent fra 2023, der tapene var på 468 mill. kroner. For svindel med betalingskort var økningen på 260,3 prosent, og for svindel med kontooverføringer var økningen på 29,6 prosent. Tapene var imidlertid lavere for andre halvår enn for første halvår og utgjorde henholdsvis 307,3 og 359,7 mill. kroner.

Tabell 6.2 Tap ved svindel som følge av sosial manipulering. Beløp i millioner kroner.

|

Sosial manipulering, betalingstype |

2022 |

2023 |

2024 |

|---|---|---|---|

|

Betalingskort |

21,5 |

26,2 |

94,4 |

|

Kontooverføringer |

268,8 |

441,8 |

572,6 |

|

Totalt |

290,3 |

468,0 |

667,0 |

Kilde: Finanstilsynet

Den sosiale manipuleringen har også blitt mer sofistikert med bruken av kunstig intelligens (KI). Angripere kan bruke KI til å analysere store mengder data og skreddersy phishing-angrep som er vanskeligere å oppdage. KI kan også generere falske, men overbevisende, meldinger og profiler, noe som gjør det enklere å lure individer til å avsløre sensitiv informasjon.

KI kan videre brukes til å automatisere sosial manipulasjon, noe som øker omfanget og effektiviteten av slike angrep og bidrar til at de kriminelle raskt kan gjøre endringer i modusene.25) Dette skaper utfordringer for sikkerhetsprotokoller, som må tilpasses for å håndtere disse nye truslene. Foretakene må derfor investere i avanserte sikkerhetstiltak og kontinuerlig oppdatere sine forsvarsmekanismer for å beskytte seg mot de økte risikoene som følger med KI og sosial manipulering.

Deepfake-teknologi bruker kunstig intelligens til å skape manipulerte bilder, lydopptak og videoer som framstår som ekte. Ifølge en rapport fra Signicat26) står kriminelles bruk av kunstig intelligens bak 42,5 prosent av svindelforsøkene som oppdages i finanssektoren. Dette gjør deepfakes til den vanligste formen for digital identitetssvindel som bankkunder opplever i dag. For tre år siden var ikke deepfakes blant de tre vanligste typene digital identitetssvindel.

En metode for sosial manipulering økte betydelig i 2024, er svindlere som ringer til eller oppsøker ofre hjemme og utgir seg for å være fra banken eller politiet. Svindlerne hevder at offeret er i ferd med å bli svindlet, og ber dem overføre pengene til en "sikker konto" som svindlerne selv disponerer. I en del tilfeller har svindlerne også avtalt fysiske møter med offeret for å gjennomføre betalinger eller ta med seg offerets bankkort. Denne typen svindel involverer ofte store beløp. Både banker, politiet eller andre offentlige eller kjente aktører peker på at de ikke vil ringe kunder og be dem oppgi påloggingsinformasjon eller overføre penger til andre kontoer.

6.3 Tiltak mot svindel

Bankene bærer et stort økonomisk ansvar for svindel i deres systemer, noe som motiverer til forebyggende tiltak. Næringen følger anbefalinger fra Finans Norge og Fagutvalget antisvindel bank (FAB) for å forebygge, avdekke og følge opp svindel.27)

Tiltakene varierer basert på svindelbildets utvikling og inkluderer etterlevelse av bransjenormer og sjekklister. Noen tiltak er generelle, mens andre er rettet mot spesifikke typer svindel. Dette reflekterer at noen tiltak har vært under arbeid lenge, mens andre er nye og under utvikling. Hovedfokuset er å forebygge svindel for å redusere antall rammede. Mange tiltak handler også om å avdekke og stanse svindel i det den skjer. For tilfeller der svindel finner sted, finnes det oppfølgingstiltak.

Svindelstatus i de nordiske landene har mange likheter, og mange banker opererer på tvers i Norden. Finans Norge anbefaler et tettere og regelmessig samarbeid mellom bankene for å forbedre informasjonsdeling og sikre effektivt samarbeid over landegrensene i Norden.

Den teknologiske utviklingen innen automatisering og KI gir mange nye muligheter, men skaper også sårbarheter når svindlere utnytter disse teknologiene. For å kunne stå imot svindlerne og bekjempe digital svindel kan det være verdifullt med et tettere samarbeid mellom banker, sosiale plattformer, ekomsektoren og offentlige etater, både nasjonalt og internasjonalt. Dette vil bidra til at flere tiltak kan ses i sammenheng og gi økt effekt i kampen mot svindel.

Flere banker har tatt i bruk antisvindelsystemer som bruker KI og maskinlæring til å klassifisere normal brukeratferd. Samtidig gjør bruken av straksbetalinger antisvindelarbeidet krevende, der nytt EU-regelverk stiller krav til gjennomføring av slike betalinger i euro. Her handler det om å finne en balanse mellom effektivitet og sikkerhet, slik at betalinger er både enkle og effektive, men også sikre.

Tilbydere av betalingskortordningene arbeider også med tiltak for å gjøre betaling med kort sikrere og for å forhindre svindel. Blant annet har Mastercard som mål å tokenisere alle betalingskort før 2030 som del av sitt arbeid for å finne nye løsninger som bidrar til økonomisk vekst, lønnsom forretningsdrift og bærekraftige samfunn.

I januar 2024 oppfordret myndighetene mobilselskapene til å samarbeide tettere for å stoppe flere svindelforsøk ved bruk av SMS. Det er etablert et digitalt skjold som muliggjør blokkering av svindelforsøk fra kaprede nummer hos andre norske mobiloperatører. Norge er det andre landet i verden som har innført slike løsninger, noe som har redusert misbruket av norske mobilnummer betraktelig.28)

EU har som en prioritert oppgave å innføre nye regler, blant annet gjennom forordningen Instant Payment Regulation (IPR) (forordning om straksbetalinger i euro). I forordningen stilles det krav til at betalingstjenestetilbydere skal etablere løsninger slik at betalere skal kunne verifisere betalingsmottakere, noe som kan gjøre det vanskeligere å gjennomføre dagens svindelmetoder.

I EUs pågående revidering av det andre betalingstjenestedirektivet er det fokus på tiltak som kan bidra til å bekjempe svindel, blant annet deling av informasjon under visse forutsetninger ved mistanke om svindel. Med bakgrunn i en analyse av innrapporterte svindeldata publiserte EBA en uttalelse 29. april 2024 med anbefalinger om å styrke bestemmelser knyttet til antisvindel ytterligere i forslaget til betalingstjenesteforordning (PSR) og det tredje betalingstjenestedirektivet (PSD3).29)

6.4 Samarbeid for å bekjempe økonomisk kriminalitet

Økt samarbeid knyttet til deling av informasjon og etterretning foretakene seg imellom, mellom myndigheter og mellom foretak og myndigheter vil kunne styrke kampen mot svindel, hvitvasking og terrorfinansiering i finanssektoren. Finansforetak kan bidra med data om phishing-metoder, skadevareangrep, kortsvindelmønstre, identitetstyveriforsøk og mistenkelige transaksjoner knyttet til hvitvasking og terrorfinansiering, mens myndigheter kan tilføre nasjonal og internasjonal trusselinformasjon fra etterforskninger og reguleringsarbeid, inkludert svindel- og antihvitvaskingsinnsikt.